Hace un tiempo que el amo me encerró en la mazmorra , por eso no he podido escribir…. debí de decirle algo que no le gusto nada de nada jajajja aun me mira con cara de querer matarme (Amo lo siento pero es feo con ganas… esa cara de culo no se puede disimular ni poniéndola un calzoncillo sucio encima.. no hablemos de su olor…).

Hoy quiero explicaros como configurar el router del amo para evitar esos molestos vecinos que nos roban wifi cual mosquito chupando sangre…. y que así hagáis revisión de como lo tenéis configurado en vuestras casas… quien sabe… igual tenéis un vecino que se dedica a descargar fotos de ovejas …. aii amo pobre de la oveja cada vez que me acuerdo de ella!!!!

Lo 1º es lo 1º…. Abrid el ordenador… la mayoría de los PCs de muy a mi pesar… usan Windows así que entráis en el menú de inicio, buscáis EJECUTAR lo clicais y os saldrá una pantalla así!

Ahora voy a haceros sentir hackers! escribid CMD y pulsad INTRO! y MAGIA! pantallaca en negro con letras en blanco!! uuuuuuu

Escribid ahí: IPCONFIG y le dais a INTRO y saldrá esto:

Y diréis ..¿Y esto pa`que?

Rápido sencillo y para gente como el amo que ni papa de informática… esto nos va a dar la dirección de nuestro router dentro de la red… esa cajita con lucecitas una antena y cables que puso un técnico y que cuando no funciona todo el mundo entra en pánico! Incluso el amo sabe lo que es el wifi … y eso que es un tarugo!

Ahí solo tenemos que fijarnos en un dato concreto donde pone

- Puerta de enlace o Gateway (en ingles)

Y nos apuntamos la dirección que viene. Que sera algo así como 192.168.1.1

Ahora solo nos queda conocer la Direccion MAC del ordenador… no , amo no se emocione esta mierda de equipo que me ha proporcionado no tiene un ordenador Apple dentro…ni va a salir Ronald Mc Donald (dios que miedo cada vez que pienso en ese psicópata me cago encima) hablamos de la dirección física de la tarjeta de red… para usted… algo así como la matricula que identifica su ordenador en la red…

En la misma preciosa pantalla negra escribid: GETMAC y os saldra algo como esto. Apuntad los numeritos y letras tal y como aparecen ahí… es algo importante!

Bien! ya tenemos todos los datos principales! Ahora llega lo fácil Amo! no se trata de dar cloroformo a la oveja! déjela en libertad por dios!

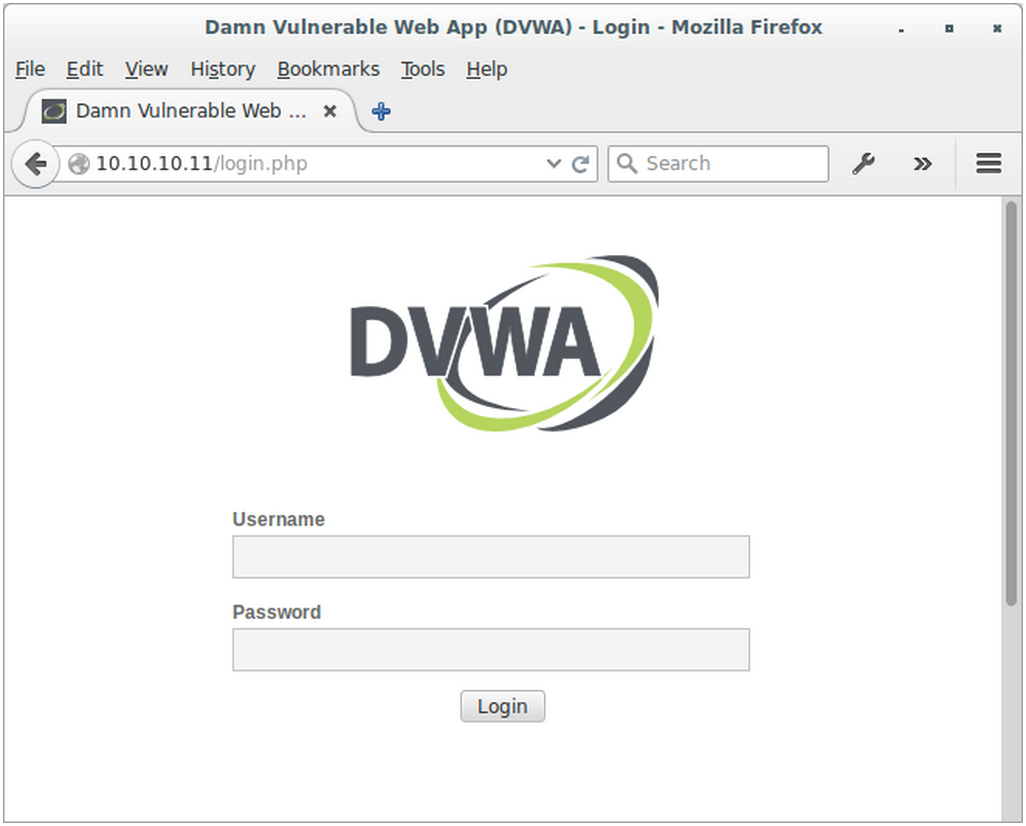

Abrid el navegador de Internet…(Si usas Internet Explorer … doctor hemos perdido al paciente) y escribe en la barra de direcciones la dirección de la PUERTA DE ENLACE tal y como viene… en mi caso : 192.168.1.1

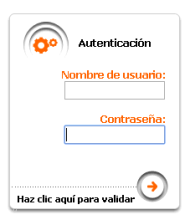

Os pedirá un usuario y una contraseña… cada router tiene la suya…

SORPRESA! esta pegada por debajo al router… solo has de buscar la información! y si no tiene nada debajo no esta todo perdido! Mirad de que marca y que modelo es el router … eso es facil! y entrad aquí: ROUTER PASWORDS . Ahi os proporcionaran los datos de Usuario y Clave de fabrica que posiblemente es lo que lleva el router.

Vale Una vez dentro hay que buscar en los diferentes menus… la seguridad del WIFI! ya que en casa… no se nos va a conectar el vecino por cable(… verdad amo??? o le ha dejado pasar un cable a la vecina del 3º esa que tanto le gusta??? )

No todos los routers tienen la misma presentación de la información pero al final todos y vuelvo a decir TODOS contienen la misma información y parecidas opciones. En este caso es un LiveBox de Orange… (amo … es usted un autentico merluzo! ,o por el contrario, tiene tan buen corazón que quería dar Wifi Gratis a los vecinos … no no con la sarten NO!!)

LA CLAVE

Amo, aquí hay que poner una … y no vale poner algo como 123 o CONTRASEÑA o cosas asi… hay que ponérselo mas difícil a los malos, y usar un generador de contraseñas seguras… algo que de querer entrar… funda un poco de seso y le cueste… si se mete una de 20 cifras/letras con mayúsculas y minúsculas… que no sea un texto normal no creo que se atreva

Elegiriamos la opcion WPA/WPA2 que es el método de cifrado de la red… actualmente el mas robusto .

SSID

Y ehto que eh lo que eh¿?

Es una forma rara y rebuscada de decir que es el nombre del wifi… ese que seleccionas del listado de entre todos los vecinos que aparecen en el ordenador…

Aquí hay 2 opciones… o se cambia el nombre para no dar pistas del modelo y la compañía de Internet… o eres mas maligno… y decides que no aparezca nada de nada de tu router (SSID Oculta) … generando una wifi fantasma que solo tu conozcas y que cada vez que quieras añadir un equipo a la red tengas que conocer la puerta de enlace para entrar. Evitando así que puedan verla los demás… Oye ojos que no ven… Ostia que te pegas no?? que es como tenias hasta ahora el router configurado TARUGO!

FILTRADO MAC

Amo no cites a Ronald… que de verdad me cago! ese tio no se que tipo de mente perversa

salio pero era todo un maestro del terror.

Este es el punto mas importante.. aunque también el mas puñetero:

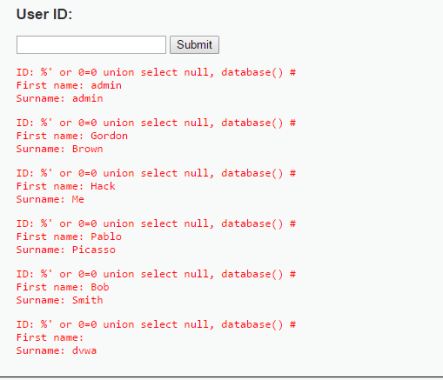

Se trata de ir buscando toooodas las direcciones MAC de todos los dispositivos que se conectan al wifi de casa (Portátil, Móvil, Tablet, Consola, Smart TV.. secador, lavadora… ah no estos últimos no jijij) y anotarlos uno a uno en un listado como el de la imagen. Esto se hace porque así SOLO los equipos que están registrados en esa lista pueden conectase a la red de casa… evitando parásitos indeseados…

Ayy Amo no me felicite ya se que este ultimo punto es maligno! ja ja que dice?? de dejar de nombre WIFI GRATIS?? sin contraseña y poner el filtrado?? JA JA ! su malignidad no tiene fin! Me encantaría ver la frustración del infeliz que quiera acceder.

Espero que esto sirva para hacer de sus Fliflis un lugar mas seguro.

Lzito Aptatas 😉

(Mi odio crece! cállate Maestro Yoda! el lado oscuro fue el que me pario …jijij y con tu tamaño y color apuesto a que a ti te sucedió algo parecido )

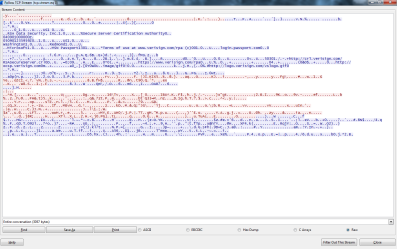

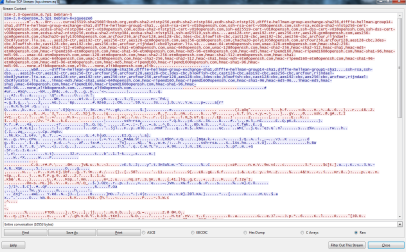

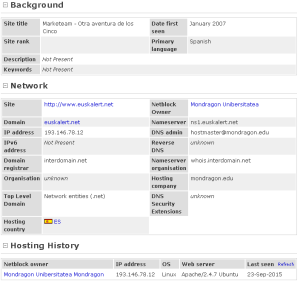

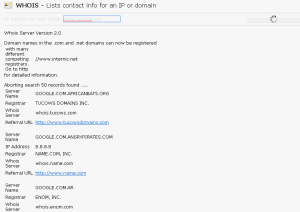

Buenas otra vez…. el amo me había castigado… ha descubierto lo que ponía en el papel de culo… y no lo hizo gracia, LE ODIO!,pero bueno hoy nos ha permitido seguir un dia mas estudiando. Tenemos una ardua tarea, analizar capturas de una red con

Buenas otra vez…. el amo me había castigado… ha descubierto lo que ponía en el papel de culo… y no lo hizo gracia, LE ODIO!,pero bueno hoy nos ha permitido seguir un dia mas estudiando. Tenemos una ardua tarea, analizar capturas de una red con

Google tus malignos designios sabíamos que son extensos pero TANTO?? eres realmente malvado!

Google tus malignos designios sabíamos que son extensos pero TANTO?? eres realmente malvado!